TryHackMe | Ignite WriteUp

Bu yazımda, TryHackMe platformunda yer alan “Ignite” isimli meydan okumanın çözümünü göstereceğim. Web sitesini açtığımızda Fuel CMS isimli içerik yönetim sisteminin kurulum sayfası ile karşılaşıyoruz. Henüz bir kurulum işlemi gerçekleştirilmediğinden yönetim paneline girmek için varsayılan kullanıcı bilgilerini kullanabiliriz.

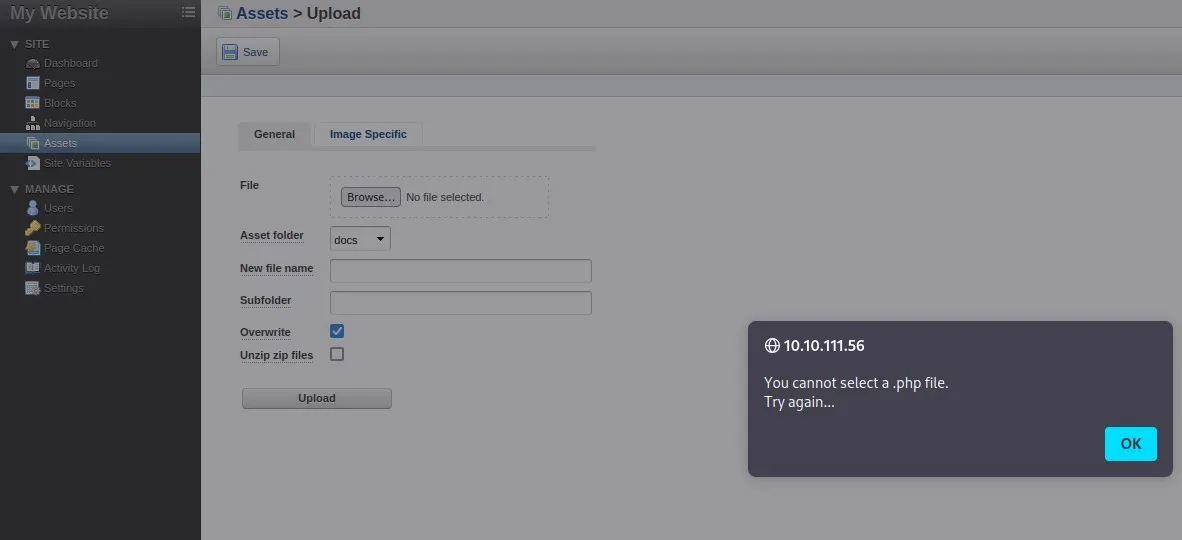

Yönetim paneline giriş yaptıktan sonra dosya yükleyebileceğim alanları zorlamaya başladım. Ancak bir türlü dosya yükleyemedim. Daha sonra Fuel CMS’in sürümünü google da arattığımda bu exploit’i buldum.

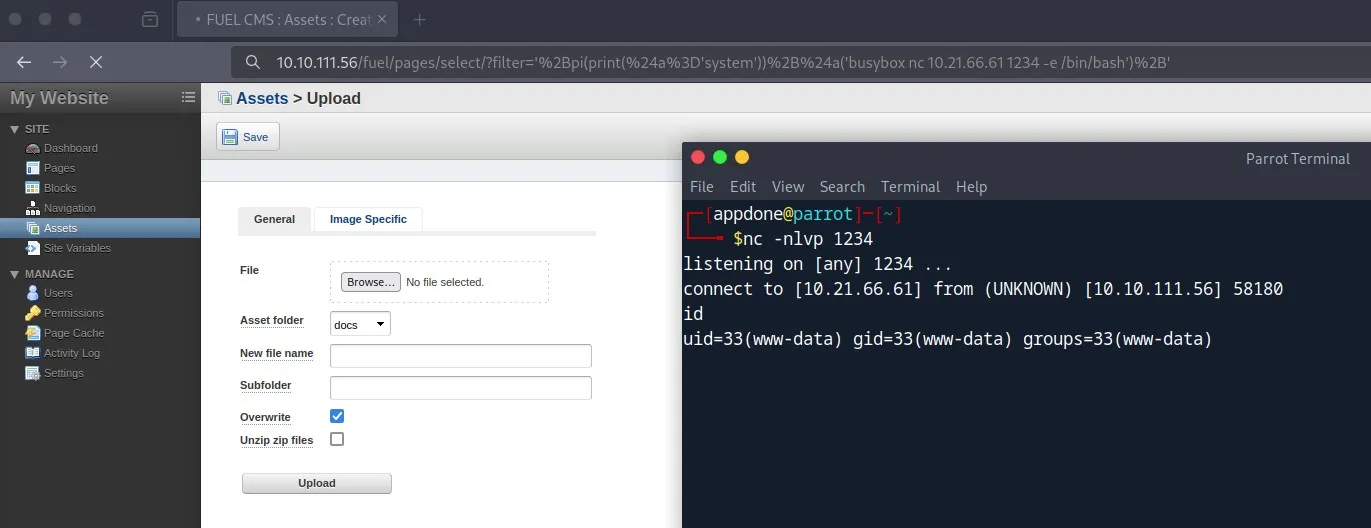

Doğrudan kullanmak yerine kullandığı url yapısını düzenledim ve 1234 numaralı port üzerinden bir shell bağlantısı aldım.

Yönetim panelinde bulunan users kategorisini kontrol ettiğimden sadece admin kullanıcısının kullanıldığını biliyorum ama yinede konfigürasyon dosyasındaki parolayı denemem gerekiyor, zira sistemdeki bir kullanıcının parolası olabilir.

1

2

3

4

5

6

7

8

9

$db['default'] = array(

'dsn' => '',

'hostname' => 'localhost',

'username' => 'root',

'password' => '***',

'database' => 'fuel_schema',

'dbdriver' => 'mysqli',

...

);

Bulduğum parolayı sistemde bulunan tek kullanıcıya yani root kullanıcısına geçiş yapmak için kullandım.

1

2

3

4

5

www-data@ubuntu:/var/www/html/fuel/application/config$ su root

Password:

root@ubuntu:/var/www/html/fuel/application/config# cd /root

root@ubuntu:~# ls

root.txt